ما هو SSL لضربات القلب؟

دعونا أولا نفهم ميزة أن هذا الخطأ قد شقت طريقها إلى. علة نتحدث عنه هنا موجود في تنفيذ بينسل للتمديد ضربات القلب، وهذه سمة IETF التي وصفها على النحو التالي :

يوفر نبضات تمديد بروتوكول جديد لTLS / DTLS السماح للاستخدام وظيفة المحافظة على الحياة بدون تنفيذ إعادة التفاوض وأساسا للمسار MTU (PMTU) اكتشاف لDTLS.

وبعبارة أخرى، انها ضربات القلب في نفس المنوال كما نعرفها عادة في جوانب أخرى من أنظمة الكمبيوتر، وهي انها تحقق لمعرفة ما إذا كان الطرف الآخر لا تزال موجودة أو إذا كانوا قد سقطن. عندما انهم ما زالوا هناك، وضربات القلب وتبقي سياق بين أقرانهم على قيد الحياة ومن هنا تسمية "الحفاظ على الحياة". في سياق SSL، المفاوضات الأولي بين العميل والخادم لديه فوق الاتصالات أن يساعد على تجنب تكرار ضربات القلب من خلال إنشاء إذا كان نظير ما زال "على قيد الحياة". دون ضربات القلب، والطريقة الوحيدة للقيام بذلك هي من خلال إعادة التفاوض التي من الناحية النسبية، غير مكلفة.

كيف يتم استغلال خطر؟ وكيف انها ثابتة؟

هناك الكثير من التعليمات البرمجية الإثبات حول مفهوم بالفعل، وأنا لا سيما مثل المثال راهول ساسي في هجوم POC له Heartbleed وقداس الماسح الضوئي كما انه يفسر بوضوح رمز المستضعفين، والإصلاح ما هو مكتوب لاختبار علة. وباختصار، فإن الخطر الأصلي في بينسل جميع يتلخص هذا الخط من التعليمات البرمجية:

OPENSSL_malloc عازلة = (1 + 2 + الحمولة + الحشو).

كما يشرح راهول:

في ذاكرة رمز أعلاه يتم تخصيص من حمولة + الحشو مع قيمة المستخدم رقابة. لم يكن هناك الاختيار لطول معين، وهذا التخصيص للمهاجمين قد يجبر الخادم بينسل لقراءة مواقع الذاكرة العشوائية.

وبعبارة أخرى، يمكن للمهاجم التحكم في حجم وهيكل ضربات القلب أن يكون أكبر من المتوقع، النار تشغيله إلى الملقم الهدف باستخدام TCP على المنفذ 443 والحصول على الرد الذي يحتوي على ما يصل إلى 64KB البيانات في تخصيص الذاكرة خارج حدود ما ضربات القلب يجب أن تكون قادرة على الوصول إليها. نفعل ذلك مرة أخرى مع حجم ضربات القلب مختلف، تحصل على رد 64KB آخر من الفضاء ذاكرة أخرى. رغوة الصابون، شطف، وتكرار.من السهل peasy.

يمكنك الذهاب وتفقد رمز ويترتب على ذلك من الإصلاح في هذا الالتزام على جيثب إذا كنت ترغب في الحصول على أسفل إلى التفاصيل الجوهرية ولكن وباختصار، فإن حمولة الآن "ملزمة التحقق" (لا يمكن أن يتجاوز 16 بايت) وكامل يتم التحقق من صحة ضربات القلب الآن للتأكد من أنه لا يتجاوز الحد الأقصى للطول المسموح به. في نهاية المطاف هذا المغلي الى خلل بسيط جدا في قطعة صغيرة جدا من التعليمات البرمجية التي تتطلب الإصلاح صغيرة جدا. الآن فإنه يحتاج فقط ليتم تثبيتها على نصف مليون عرضة المواقع.

ما هي المخاطر؟ ما يذهب على نحو خاطئ إذا تم استغلال ذلك؟

المفقودين حدود الاختيار في التعامل مع تمديد ضربات القلب TLS يمكن استخدامها للكشف عن ما يصل الى 64K من الذاكرة لعميل أو خادم متصل

طيب، ولكن ماذا يعني ذلك في الواقع؟ فهذا يعني مهاجم يمكن أن تفعل مثل هذه الاشياء:

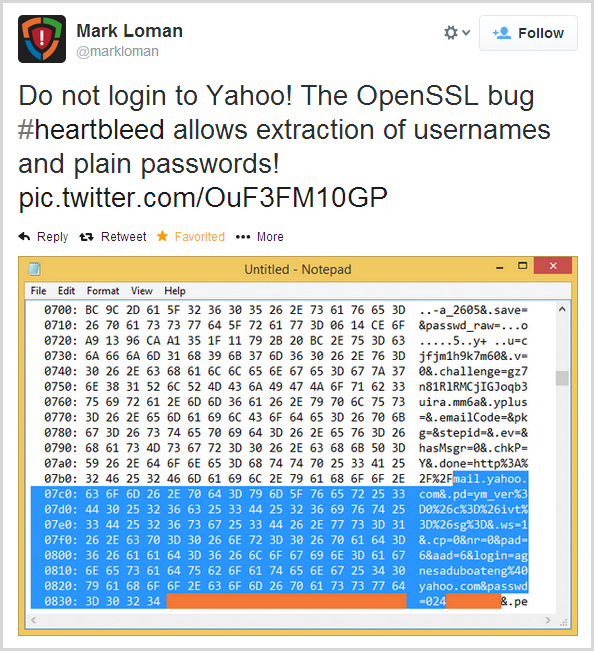

في حالة خطورة هذه ليست واضحة، ما الذي يجري التأكيد هنا أن مرقس كان قادرا على قراءة أوراق اعتماد مستخدم آخر (في هذه الحالة "agnesaduboateng@yahoo.com" وكلمة المرور الخاصة بهم والتي تم التعتيم) مباشرة من الذاكرة في ياهو الخدمة وفعله بعد كل ذلك فقط من خلال إصدار نبضات القلب SSL. قف.

بشكل أكثر تحديدا، نحن نبحث في ما كان طلب مشفرة HTTPS لموقع ياهو (حتما طلب POST إلى صفحة تسجيل الدخول)، ونراه من مكونات هذا الطلب الذي كان لا يزال مقيما في الذاكرة عندما تمارس كافة واستغلال و سحب البيانات. لذلك ماذا يمكن للمهاجم الوصول إلى عن طريق هذا الخطأ؟ أوراق هي شيء واحد، ولكن بالطبع هذا هو مجرد بحكم منهم تحتل مساحة الذاكرة التي هي حتما ولكن قطعة واحدة من البيانات في هناك. هو آخر معرف جلسة المصادقة أو رمز. حتى لو كنت لا يمكن سحب أوراق اعتماد المستخدم عن طريق الخطأ (انها تريد أن يكون لا يزال في الذاكرة في ذلك الوقت)، لا يزال بإمكانك سحب الرقم الذي لا يزال قائما جلستهم عبر طلبات وبالتالي تمكن المهاجم لخطف تلك الدورة و انتحال صفة مستخدم.

الآخر حقا قطعة خطير من البيانات التي يمكن أن يتم سحبها هو المفتاح الخاص الشهادة. انا ذاهب الى تكرار بالضبط ما heartbleed.com يلخص فيما يتعلق تسربت المواد المفتاح الأساسي لأنها تلخيص ذلك ببلاغة:

هذه هي جواهر التاج، مفاتيح التشفير أنفسهم. مفاتيح سرية تسربت تسمح للمهاجم فك تشفير أي الماضي والمستقبل لحركة المرور والخدمات المحمية وانتحال الخدمة في الإرادة. أي نوع من الحماية التي قدمها التشفير والتوقيعات في الشهادات X.509 يمكن تجاوزه. التعافي من هذا التسرب يتطلب ترميم الضعف، وإلغاء مفاتيح للخطر وإعادة إصدار وإعادة توزيع مفاتيح جديدة. حتى تفعل كل هذا سوف لا تزال تترك أي حركة اعتراض من قبل المهاجم في الماضي لا يزال عرضة للفك التشفير. كل هذا الذي ينبغي القيام به من قبل أصحاب الخدمات.

لا تفوت شدة تلك القطعة حول اعتراض الماضي، تعرض المفتاح الخاص يقدم الفرصة لفك تشفير البيانات التي تم سبق إرسالها عبر الاسلاك قبل هذا الضعف كان حتى يعرف. إذا كان شخص ما قد تم تخزين هذه pcaps (* * السعال * السعال * NSA) و لقد تم بعد ذلك قادرة على سحب المفاتيح من خلال استغلال هذا الخطأ، وجميع البيانات السابقة هي تنتمي لهم.

أنه يمكن أن يكون سيئا. من الناحية النظرية - ولكن بعد ذلك هناك هذا:

تذكر النيل؟ نعم، انه الرجل الذي وجدت علة لتبدأ. هل هو حق والجميع على خطأ؟ ربما. ربما لا:

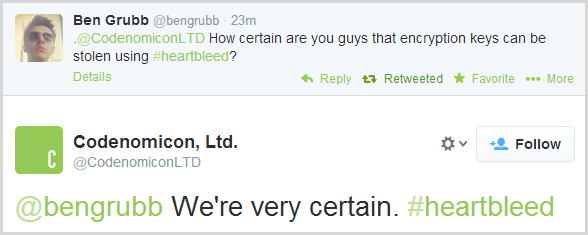

ماذا عن Codenomicon - تذكر لهم أيضا؟ انهم الرجال الذين خلقوا heartbleed.com موقع وأظل في اشارة الى التي أصبحت مثل هذه الإشارة الكنسي للخلل.

بغض النظر عن ما إذا كانت مفاتيح أو لا يمكن الوصول إليها عن بعد، لا يزال هناك كل تلك الذاكرة عنونة الأخرى التي تؤدي إلى أوراق مكشوفة ومعرفات الدورة. ثم هناك جميع البيانات الأخرى في كمس HTTPS التي كنت حقا لا تريد أن تكون عن بعد ويمكن الوصول إليها مجهول، انها مجرد مسألة ما إذا كانت علة يضر أيضا شهادات أنفسهم وهناك ما يكفي من همسات الناس بعد أن كانت قادرة على القيام بذلك ل التخطيط للأسوأ والأمل بما هو أفضل.

كيف يمكنك معرفة ما إذا كان الموقع هو عرضة؟

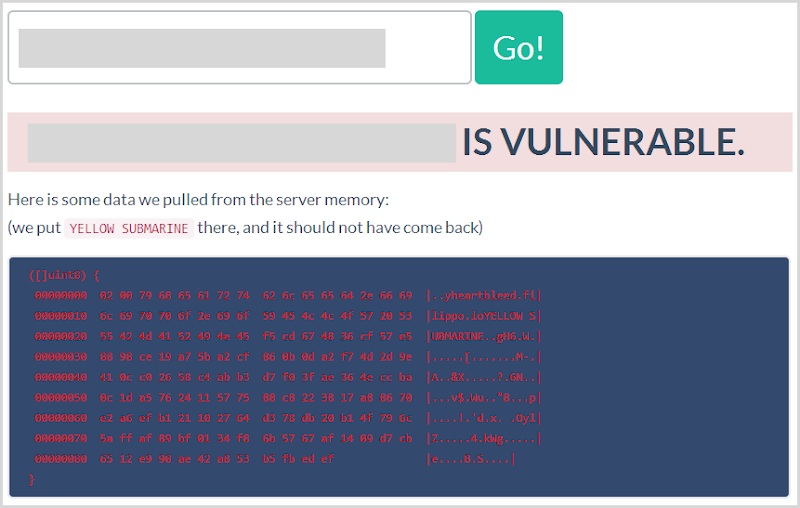

أسهل طريقة لاختبار هذه عن بعد هي ان تقفز على أكثر من صفحة اختبار Heartbleed التي أنشأتها فيليبو Valsorda . موقع ضعفا يبدو مثل هذا:

طيب، فما نحن ننظر هنا؟ فيليبو تمت تتكرم تفتح مصدرها رمز على جيثب حتى نتمكن من إلقاء نظرة خاطفة داخل. باختصار، انه ببساطة ارتكاب سلسلة "الغواصة الصفراء" إلى الحشو من ضربات القلب (العودة إلى قطعة سابق راهول ساسي للسياق)، بإرسال نبضات من ثم مشاهدة لمعرفة ما اذا كان يبدو في الاستجابة. هناك أكثر قليلا مما هو عليه، ولكن تحصل على هذه الفكرة.

لماذا لم تأخذ 2 سنوات للعثور على خطر - ليس مفتوح المصدر "آمنة"؟

نظرية غني عن مثل هذا - "برمجيات المصدر المفتوح هو أكثر أمنا لأنه لا يمكن للمجتمع تفتيش عليها وتحديد الأخطاء السابقة بكثير". الكلمة المفتاح في هذا البيان، بطبيعة الحال، هو أن لا إرادة .

و مشروع بينسل على جيثب لديه أكثر من 10،000 يرتكب تمتد المساهمين 21 و 25 فروع في 57MB من التعليمات البرمجية المصدر. انها ليست ضخمة، ولكن هناك ما يكفي في وجود وعلة غامضة بما فيه الكفاية في الماضي أنها ذهبت دون أن يلاحظها أحد حتى الآن. نعتقد - وربما لاحظ آخرون في وقت سابق يوم واستغلال ذلك. من الذي يتكلم ...

هو NSA / GCHQ / المافيا الروسية في على ذلك؟

نعم. السؤال التالي؟

على الرغم من جدية، لدينا الآن فكرة عن المدى الذي سيذهب إلى الحكومات من أجل اعتراض وفك تشفير الاتصالات الخاصة بشكل جماعي وبدون استهداف (و لا للحظة اعتقد انها مجرد الولايات المتحدة القيام بذلك - قد نسينا الصين وآخرون بالفعل؟)، يمكنك أن تتخيل مدى جاذبية هذا سيكون للمنظمات التي تم القيام يلتقط حزمة كتلة؟ اذا كان من الممكن سحب المفاتيح الخاصة عن بعد من خوادم، وهذا من شأنه أن يكون منجم ذهب المطلق وانها جحيم أسهل كثيرا من بعض الأشياء التي نعرفها الآن لم تبد الحكومات حتى.

الحكومات هي الأشياء واحد، ماذا عن المجرمين المهنية؟ واحدة من الأشياء المثيرة للقلق حول هذا الخطر هو السهولة التي يمكن الآلي. نحن نشهد بالفعل هذا يحدث على حد سواء لحسن (اختبار الشامل للموجودات على شبكة الإنترنت للمؤسسة) وسيئة (الاختبار الشامل من آخر أصول المنظمة على شبكة الإنترنت). أنه يمكن القيام به عن بعد، وعلى وجه السرعة بواسطة تعداد من خلال المضيفين متعددة يجعل الأمر أكثر جاذبية وسأكون مندهشا بشكل كبير إذا لم تكن قد صنع اسلحة المجرمين هذا إلى أداة exfiltration البيانات الجماعية.

سوف موتس إعادة إصدار بإصلاح المشكلة؟

نعم ولا. أولا، ليس هناك نقطة في القيام بذلك حتى تقوم التصحيح أولا خوادم وبينسل يعمل على خلاف ذلك كنت ببساطة وضع العلامة التجارية الجديدة سيرت للخطر.

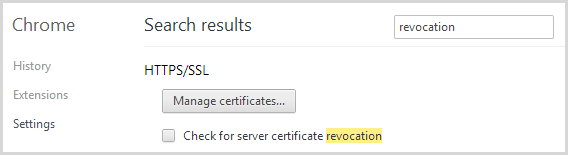

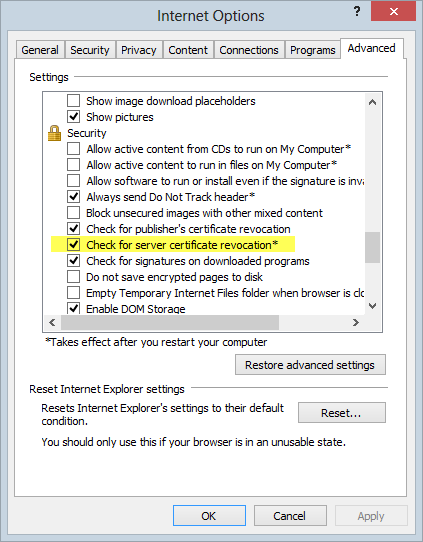

الانتقال، إذا كنت تعمل على افتراض أن مفاتيح خاصة على المواقع الضعيفة قد تعرضت لما يثير الشبهة (وهذا هو الافتراض الأكثر أمانا إذا كنت يجري حذرا)، ثم نعم، ينبغي إعادة إصدار الشهادات وإلغاء القديمة . ولكن هنا تكمن المشكلة مع إلغاء - تحقق من الإعداد الافتراضي كروم:

نعم، لا الاختيار الافتراضي لإلغاء موتس في كروم. كيف حول Internet Explorer:

نعم، هذا هو الإعداد الافتراضي وأنها كانت منذ IE 7. لكن بالطبع كروم لديها الآن حصة الأسد من الجمهور التصفح حتى حين إعادة إصدار سيرت وإلغاء القديم هو خطوة جيدة حيث كانت الإصدارات الضعيفة من بينسل الحالي، هذا لن بالضرورة لوقف العملاء من الثقة موتس إبطالها. مقرف.

ولكن أبعد من مجرد اللوجستية الفنية من أبطاله كيف يتم التحقق من صحة موتس (أو لا)، وهناك أيضا تأثير التكاليف. عادة، موتس تكلف المال. أحيانا سيرتإلغاء تكاليف المال. كصديق وكل رجل أمن الذكية الجولة قال كيسي اليس هذا الصباح ، هناك في مجمله مجموعة من الباعة سيرت الجلوس حول القيام بذلك الحق الآن:

هناك نادرا حادث أمني خطير دون فرص الكبيرة التي قدمت للاعبين في صناعة الأمن

0 التعليقات

0 التعليقات