تذكر Heartbleed ؟ إذا كنت تعتقد أن هذه الضجة اليوم، Shellshock هو في هذا الدوري ومع اسم رهيبة بالتساوي وإن كانت مجردة من شعار بارد (شخص في قسم التسويق لهذه vulns يحتاج إلى الحصول على ذلك). ولكن بكل جدية، فإن لديها القدرة على أن تكون بيغي و كما فعلت مع Heartbleed ، أردت أن أضع شيئا معا نهائية سواء بالنسبة لي للحصول على السيطرة على الوضع وللآخرين لتشريح هذه الضجة من المخاطر الحقيقية الكامنة .

لضبط المشهد، اسمحوا لي أن أشاطركم بعض المحتوى من بلوق وظيفة روبرت غراهام الذي تم القيام ببعض تحليل ممتاز على ذلك. تخيل طلب HTTP مثل هذا:

الهدف = 0.0.0.0/0

ميناء = 80

لافتات = صحيح

HTTP-عامل المستخدم = shellshock في الفحص (http://blog.erratasec.com/2014/09/bash-shellshock المسح الضوئي من internet.html)

المتشعب رأس = كوكي :)) {:؛ }؛ بينغ -c 3 209.126.230.74

المتشعب رأس المضيف = :)) {:؛ }؛ بينغ -c 3 209.126.230.74

المتشعب رأس = التحويلية :)) {:؛ }؛ بينغ -c 3 209.126.230.74

التي، عندما صدرت بحق مجموعة من عناوين IP الضعيفة، يؤدي هذا:

وضع بإيجاز، وروبرت مدبرة مجرد حفنة من الأجهزة الخارجية لإجراء ping له ببساطة عن طريق إصدار طلب بعناية من خلال شبكة الإنترنت. ما يثير القلق حقا هو أنه تسبب بشكل فعال هذه الآلات لإصدار أمر تعسفي (ولو بينغ حميدة نوعا ما) وأن يفتح العالم كله من الاحتمالات الخطيرة جدا. اسمحوا لي أن أشرح.

ما هو باش ولماذا نحن في حاجة إليها؟

تخطي هذا اذا كان أخبار قديمة، ولكن السياق هو المهم بالنسبة لأولئك غير مألوف مع باش لذلك دعونا تأسيس فهم خط الأساس. باش هو قذيفة * لا شىء أو بعبارة أخرى، مترجم التي تسمح لك لتنظيم الأوامر على أنظمة يونكس ولينكس، وعادة عن طريق الاتصال عبر SSH أو التلنت. كما يمكن أن تعمل بمثابة محلل للمخطوطات CGI على خادم الويب مثل كنا نرى عادة تعمل على أباتشي. انها كانت موجودة منذ أواخر 80s حيث تطورت من تطبيقات قذيفة السابقة (اسم مشتق من بورن قذيفة ) وهو كبير شعبية. هناك قذائف أخرى هناك لمتغيرات يونيكس، الشيء حول باش هو على الرغم من أنه من قذيفة الافتراضية لينكس وماك OS X والتي من الواضح أنها أنظمة التشغيل انتشارا للغاية. هذا عاملا رئيسيا في خطر لماذا هذا مهم جدا - الوجود المطلق من باش - وانه كانيجري وصفها بأنها "واحدة من المرافق الأكثر المثبتة على أي نظام لينكس".

يمكنك الحصول على شعور من البصمة باش عندما تنظر إلى أحدث نيتكرافت احصائيات خادم الويب :

عندما نصف صافي يعمل أباتشي (والتي عادة ما وجدت على لينكس)، وهذا هو حجم كبير من فطيرة جدا، كبيرة جدا. هو تقديم التقارير ان نفس المادة نيتكرافت أننا قد مرت للتو على المليار المواقع علامة جدا وبينما كومة من تلك تشترك في نفس المضيفين، وهذا كله لا يزال هناك الكثير من المنشآت باش.أوه - وهذا خوادم الشبكة فقط أيضا، لا ننسى أن هناك كومة من خوادم أخرى قيد التشغيل لينكس وسوف نعود إلى أجهزة أخرى في وقت لاحق مع باش قليلا جدا.

باش يمكن استخدامها لمجموعة واسعة من الوظائف الإدارية التقليدية، كل شيء من خلال تكوين المواقع لمراقبة البرمجيات المدمجة في جهاز مثل كاميرا ويب. بطبيعة الحال هذه ليست وظيفة وهذا ما يقصد به أن يكون مفتوحا على العالم و نظريا ، نحن نتحدث عن المستخدمين المصادق عليهم تنفيذ الأوامر لقد أذن لتشغيل. من الناحية النظرية.

ما هو الخطأ؟

اسمحوا لي أن أبدأ مع CVE من قاعدة الضعف NIST لأنه يعطي شعور جيد من شدة (الألغام تمييز):

GNU باش خلال 4.3 سلاسل عمليات زائدة بعد التعاريف وظيفة في قيم متغيرات البيئة، والتي تسمح للمهاجمين عن بعد لتنفيذ قانون تعسفي عبر بيئة وضعت، كما يتبين من ناقلات تنطوي على ميزة ForceCommand في بينسه SSHD، وmod_cgi mod_cgid وحدات في أباتشي خادم HTTP، مخطوطات المنفذة من قبل عملاء DHCP غير محدد، والحالات الأخرى التي وضع البيئة يحدث عبر الحدود امتياز من تنفيذ باش.

يذهبون إلى معدل عليه "10 من 10" لشدة أو بعبارة أخرى، سيئة كما يحصل. ويضاف إلى ذلك حقيقة أنه من السهل لتنفيذ هجوم (التعقيد وصول منخفض) وربما الأهم من ذلك، لا يوجد المصادقة المطلوبة عند استغلال باش عبر البرامج النصية CGI . الملخص أعلاه هو معقد قليلا على الرغم من ذلك دعونا أنها تغلي وصولا الى اليات علة.

مراكز الخطر حول القدرة على تحديد متغيرات البيئة بصورة تعسفية داخل قذيفة باش التي تحدد تعريف وظيفة. المشكلة تبدأ عندما تواصل باش لمعالجة الأوامر قذيفة بعد تعريف الدالة مما أدى إلى ما كنا تصنيفها بأنها "عملية حقن رمز". دعونا ننظر في المثال روبرت مرة أخرى، ونحن سوف يستغرق الأمر مجرد هذا السطر:

المتشعب رأس = كوكي :)) {:؛ }؛ بينغ -c 3 209.126.230.74

تعريف الدالة هو () {:؛ }؛ والأمر shell هو البيان بينغ والمعلمات اللاحقة. عند معالجة هذا ضمن سياق باش قذيفة، يتم تنفيذ الأمر التعسفي. في سياق شبكة الإنترنت، فإن هذا يعني عبر آلية مثل برنامج نصي CGI وليس بالضرورة باعتباره رأس طلب سواء. الامر يستحق وجود قراءة من خلال الاستشارات seclists.org أين يذهبون في مزيد من التفاصيل، بما في ذلك مشيرا إلى أن مسار وسلسلة الاستعلام يمكن أن تكون ناقلات المحتملة للهجوم.

وبطبيعة الحال وسيلة لتخفيف هذا الهجوم معين ناقلات هي ببساطة لتعطيل أي وظيفة CGI الذي يجعل المكالمات إلى قذيفة وبالفعل البعض التوصية هذا . في كثير من الحالات على الرغم من أنه سيكون على محمل الجد التغيير وكسر على الأقل، واحدة أن سيتطلب بعض اختبارات مكثفة للتأكد من أنها لا تسبب مشاكل فورية في الموقع الذي، فإنه في كثير من الحالات.

البرهان HTTP أعلاه هو واحد بسيط ولكنه فعال، وإن كان تطبيق واحد فقط عبر بروتوكول مشترك. بمجرد البدء في رمي Telnet و SSH وعلى ما يبدو حتى DHCP، ويزيد بشكل كبير نطاق ذلك بأي حال من الأحوال نحن نتحدث فقط عن استغلال خوادم التطبيق على شبكة الإنترنت هنا. (على ما يبدو من خطر موجود فقط في SSH بعد المصادقة- ، ولكن في هذه المرحلة المبكرة من الكشف العلني سنرى حتما تظهر ناقلات الهجوم بعد أخرى.)

ما تحتاجه هو أن نتذكر أيضا أن نطاق الأضرار المحتملة تمتد كذلك إلى ما بعد الأزيز عنوان التعسفي كما في المثال روبرت، وهذا مجرد إثبات القليل أنيق انه يمكن ان تنسق آلة لإصدار أمر قذيفة. هذا السؤال يصبح: ما الضرر يمكن للمهاجمين تفعل عندما يمكن تنفيذ أمر قذيفة من اختيارهم على أي جهاز الضعيفة؟

ما هي التداعيات المحتملة؟

إمكانات هائلة - كان "الحصول على قذيفة" على مربع دائما فوز كبير للمهاجمين بسبب سيطرة أنها توفر لهم على البيئة المستهدفة. الوصول إلى البيانات الداخلية، إعادة تشكيل البيئات، نشر الشيفرات الخبيثة الخاصة الخ انها لا حدود لها تقريبا وانها أيضا automatable بسهولة. هناك العديد والعديد منالأمثلة من مآثر هناك بالفعل التي يمكن بسهولة أن تطلق من على كمية كبيرة من الآلات.

للأسف عندما يتعلق الأمر بتنفيذ تعليمات برمجية عشوائية في قذيفة على ما يصل إلى نصف المواقع على شبكة الانترنت، وإمكانات واسعة جدا. واحدة من تلك واضحة (والبغيض) و إلقاء الملفات الداخلية لاسترجاع العام . كلمة السر الملفات وملفات التكوين مع أوراق اعتماد هم واضحة، ولكن يمكن أن تمتد إلى تصور أي ملفات أخرى على النظام.

وبالمثل، يمكن تطبيق نفس النهج ل إرسال الملفات إلى النظام. هذا هو يحتمل أسهل ناقلات موقع تشويه رأيناه من أي وقت مضى، ناهيك عن طريقة سهلة جدا لتوزيع البرامج الضارة

أو كيف حول هذا: كلمة واحدة وأظل رؤية الكثير هي "الدودة":

عندما نتحدث عن دودة في سياق الحوسبة الخبيثة، ونحن نتحدث عن هجوم الذاتي تكرار حيث الفاعل الخبيثة يخلق شفرة قادرة على نشر عبر الأهداف. على سبيل المثال، رأينا التنفيذ الفعال جدا من هذا مع سامي وماي سبيس XSS دودة ، حيث تمكن بعض بعناية جافا سكريبت ل"تصيب" صفحات مليون الضحايا في أقل من يوم واحد.

القلق مع Shellshock هو أن هجوما من هذا النوع يمكن تكرار بمعدل ينذر بالخطر، لا سيما في وقت مبكر على حين لا تزال غالبية آلات للخطر. من الناحية النظرية، وهذا يمكن أن تتخذ شكل آلة المسح المصاب لأهداف أخرى ونشر الهجوم عليها. وهذا من شأنه أن يكون بأي حال من الأحوال تقتصر على الآلات التي تواجه العامة إما؛ الحصول على هذا وراء جدار الحماية للشركات والسماء هي الحد.

الناس يعملون على استغلال هذا الحق الآن. وهذا ما يجعل هذه الأيام الأولى للاهتمام وذلك سباق التسلح بين تلك الهرولة لرأب الصدع وتلك الهرولة للهجوم مع ارتفاع درجات الحرارة.

التي إصدارات باش تتأثر؟

كل شيء عناوين الدولة من خلال 4.3 أو بعبارة أخرى، تبلغ قيمتها نحو 25 عاما من إصدارات باش. الجميع نظرا يحتفظ يقارن هذا Heartbleed، نعتبر أن تتأثر الإصدارات من بينسل امتدت مجرد عامين والذي هو قطرة في محيط مقارنة Shellshock. نعم الناس ترقية إصداراتها، ولكن لا لم يفعلوا ذلك باستمرار وأيهما الطريقة التي قطع عليه، واتساع آلات المعرضين للخطر ستكون بشكل ملحوظ مع Shellshock أعلى مما كانت عليه مع Heartbleed.

لكن الخطر قد تمتد إلى ما وراء 4.3 كذلك. بالفعل نراه تقارير بقع لا يجري فعالة تماما ، ونظرا للسرعة التي انهم يجري مدها، وهذا ليس كل ما يثير الدهشة.هذا هو النوع من الاشياء التي تأثر بها تريد أن تراقب عن كثب جدا على، وليس فقط "التصحيح وننسى".

متى علينا أولا معرفة من هو ومتى ونحن كان في خطر؟

كان أول ذكر وجدتها على موجات الأثير العامة هذا ملخص مختصر جدا على seclists.org التي يعمل بها في حوالي الساعة 14:00 بتوقيت جرينتش يوم الاربعاء (حوالي منتصف الليل في هذا الصباح لأولئك منا على الطرف الشرقي من أستراليا). جاء التفصيل في الإفتاء ذكرت سابقا بعد ساعة حتى الحصول على نحو منتصف بعد ظهر اليوم الاربعاء في أوروبا أو في الصباح في الولايات المتحدة. انها لا تزال الأخبار الطازجة جدا مع كل هذه التكهنات الصحفية المعتادة و الدجاج التنبؤات ليتل . من المبكر للغاية لمراقبة أي استغلال على نطاق واسع في البرية، ولكن يمكن أن تأتي أيضا في وقت قريب جدا إذا خطر ترقى إلى إمكاناتها.

انتقل إلى الوراء أبعد من مجرد ما تم الكشف عنه علنا وعلة اكتشف ما يبدو الأسبوع الماضي من قبل ستيفان Chazelas ، و "يونيكس / لينكس، وشبكة الاتصالات المتخصصة" أرني في المملكة المتحدة. أما وقد قلت ذلك، في آخر أكامي على علة ، يتحدثون عن ذلك بعد أن كان حاضرا "لفترة طويلة من الزمن"، وبالطبع الإصدارات الضعيفة من باش تعود العقدين ونصف الآن. السؤال، كما هو الحال مع Heartbleed، ستكون كانت عدمه الجهات الخبيثة على علم بذلك قبل الآن، وبالفعل سواء كانوا استغلالها بنشاط.

لدينا هي "الأشياء" المتضررين؟

هذا هو المكان الذي تحصل عليه للاهتمام - لدينا الكثير من "الأشياء" يحتمل تشغيل باش. وبطبيعة الحال عندما استخدم هذا المصطلح أنا في اشارة إلى "إنترنت الأشياء" (قام المحفل) الذي هو تزايد انتشار الضرب عنوان IP ومحول لاسلكي في كل شيء من وجهة نظرنا والسكاكين لدينا أقفال الأبواب لديناالكرات الخفيفة .

قام المحفل العديد من الأجهزة يركض جزءا لا يتجزأ من توزيعات لينكس مع باش. وقد تم بالفعل أظهرت هذه الأجهزة نفسها لإظهار الثغرات الأمنية الخطيرة في مناطق أخرى، على سبيل المثال LIFX الكرات الخفيفة قبل بضعة أشهر تم العثور قبل أن يكون تسريب أوراق اعتماد واي فاي . في حين ليس الضعف باش مثل Shellshock، فإنه يظهر لنا أن من خلال ربط الأشياء لدينا ونحن ندخل عالما جديدا من نقاط الضعف في الأماكن التي لم تكن في خطر من قبل.

تحرير: عدد قليل من الناس قد أشار إلى انتشار BUSYBOX تشغيل الرماد قذيفة على الأجهزة النقالة. أجهزة تشغيل هذا لا يبدو أن تكون عرضة لخطر Shellshock. صعوبة بالنسبة للمستهلك هو أنها لا تعرف ما تعمل على أجهزتهم، وهذا يشمل المزيد من "الأشياء" التقليدية مثل أجهزة التوجيه أيضا.التاريخ الطويل لهذا الخطأ يعني لدينا أكثر من بضعة عقود من الأجهزة هناك والتي مرت التطورات المختلفة من مختلف جزءا لا يتجزأ من نظام التشغيل وعلينا الآن جدا المناظر الطبيعية المتنوعة من آلات وقذائف تمتد على فترة طويلة من الزمن.

هذا يجلب معه العديد من التحديات الجديدة؛ على سبيل المثال، الذي يفكر بنشاط ينبغي تصحيح بانتظام المصابيح الكهربائية الخاصة بهم؟ تنظر أيضا في طول العمر من الأجهزة هذا البرنامج هو الظهور في وسواء أكانت فعلا حافظت بنشاط. في قضية مثل الكاميرات بواسطة Trendnet الضعيفة من بضع سنوات مضت، وهناك بلا شك عدد كبير منهم لا يزال جالسا على شبكة الإنترنت لأنه من حيث التصحيح، وانهم الى حد كبير "مجموعة وننسى" الاقتراح.في واقع الأمر في هذه الحالة هناك بأكمله حساب تويتر مخصص لبث صور فقد سيطر أصحاب المطمئنين من الإصدارات الضعيفة. انها مشكلة كبيرة مع عدم وجود إصلاحات سهلة وه يذهب التمسك معنا ل غاية فترة طويلة.

لكن قذائف باش موجودة أيضا في العديد من الأجهزة أكثر شيوعا، على سبيل المثال أجهزة التوجيه وطننا التي عادة ما تكون الإنترنت التي تواجه. تذكر عند آخر مصححة البرامج الثابتة على جهاز التوجيه الخاص بك؟ حسنا، إذا كنت تقرأ هذا ثم ربما كنت من نوع الشخص الفني الذي في الواقع لا تصحيح الموجه، ولكن ضع نفسك في حذاء من متوسط جو المستهلك واسأل نفسك هذا مرة أخرى. بالضبط.

لدينا كل شيء على المكدس مايكروسوفت، هل نحن في خطر؟

الجواب القصير "لا"، والإجابة طويلة "نعم". سوف تعامل سهل واحد لأول مرة - لم يتم العثور باش أصلا على ويندوز وبينما هناك تطبيقات باش ويندوز ، انها بالتأكيد ليست شائعة، وأنه لن يمكن العثور عليها على أجهزة الكمبيوتر الاستهلاكية. كما انها لم يتضح ما اذا منتجات مثل يكسب فيه باش هي في الواقع عرضة للShellshock في المقام الأول.

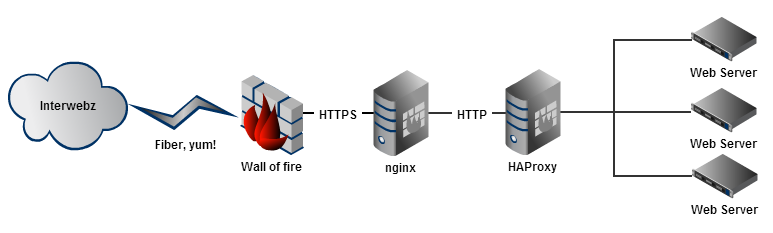

الإجابة هي أن أطول فقط لأنك تعمل في بيئة يغلب مايكروسوفت تتمحور لا يعني أن ليس لديك باش يعمل على آلات خدمة أغراض أخرى منفصلة داخل تلك البيئة. عندما كتبت عن Heartbleed ، I المشار نيك متسول آخر على التحرك نحو تجاوز سعة المكدس SSL ويشار إلى هذا المخطط بنيتها التحتية:

هناك عناصر غير التابعة ل Microsoft يجلس أمام كومة من تطبيق Microsoft، والمكونات التي يحتاجها لتمرير حركة المرور قبل أن تصل من خلال خوادم الويب. هذه هي أيضا المكونات التي قد تكون مرتفعة الامتيازات وراء جدار الحماية - ما هو تأثير إذا تم استغلالها Shellshock على تلك؟ يمكن أن يكون كبيرا وهذا هو بيت القصيد أنا صنع هنا. Shellshock لديه القدرة على التأثير أبعد من مجرد الأصول المعرضة للخطر باش تطبيقات عندما كان موجودا في النظام الإيكولوجي الأوسع من الأجهزة الأخرى.

أنا المشرف النظام - ماذا يمكنني أن أفعل؟

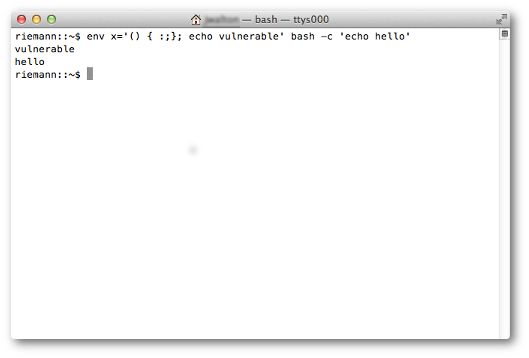

أولا، واكتشاف إذا كنت في خطر تافهة كما انها مثل وجود خطر استنساخه بسهولة. هناك اختبار بسيط جدا وتقترح التسجيل الذي هو مجرد تشغيل هذا الأمر داخل shell الخاص بك:

الحياة الفطرية X = "() {:؛}؛ صدى كسر" / بن / ش -c "صدى الاشياء"

الحياة الفطرية X = "() {:؛}؛ صدى ضبطت" 'الذي باش -c "صدى الانتهاء"

تحصل "ضبطت" echo'd نتراجع وكنت قد نجح في استغلال الأخطاء.

بالطبع الأولوية هنا ستكون الترقيع في أنظمة المخاطر والتصحيح يغلي أساسا الى ضمان أي رمز يمكن تنفيذه بعد انتهاء وظيفة باش. توزيعات لينكس مثلريد هات يصدرون توجيهات بشأن الترقيع خطر حتى تقفز على ذلك باعتبارها مسألة ذات أولوية.

سنقوم حتما انظر أيضا تعريفات لأنظمة كشف التسلل أيضا وبالتأكيد ستكون هناك أنماط مشتركة للبحث عن هنا. قد تثبت جيدا على المدى القريب التنفيذ الجيد للعديد من المنظمات، ولا سيما حيث قد يكون هناك متطلبات الاختبار مرهقة قبل طرح بقع على الأنظمة المعرضة للخطر. Qualys "نهدف أن يكون هناك تعريف للكشف الهجوم بسرعة كبيرة، وحتما مقدمي IDS أخرى نعمل على هذا على مدار الساعة أيضا.

وتشمل خيارات أكثر جذرية أخرى تحل محل باش مع تنفيذ قذيفة بديل أو تطويق المعرضين للخطر النظم، وكلاهما يمكن أن يكون لها عواقب بعيدة المدى وليس من المرجح أن تكون القرارات يؤخذ على محمل الجد. ولكن هذا سيكون على الارجح أن تكون طبيعة هذا الخطأ لكثير من الناس - القرارات الصعبة التي يمكن أن يكون لها تأثير ملموس الأعمال من أجل تجنب التداعيات المحتملة أكثر أهمية بكثير .

القضية الأخرى التي سوف تبدأ الآن من أجل التوصل إلى الكثير هي مسألة ما إذا كان Shellshock سبق أن يستغل في بيئة. هذا يمكن أن يكون من الصعب تحديد ما إذا كان هناك أي تسجيل للناقلات الهجوم (هناك وغالبا ما لا يكون إذا تم إقراره من قبل رأس طلب HTTP أو هيئة POST)، لكنه من المرجح أن تكون اشتعلت من مع Heartbleed عندما قصيرة من كامل على pcaps، لن عادة تم تسجيل الحمولات ضربات القلب في أي مكان. ولكن لا يزال، "كانت هاجمنا عبر Shellshock" الاستجابة الأكثر شيوعا لستكون هذه :

للأسف، هذا ليس "لا، لدينا أدلة على عدم وجود حلول وسط." بدلا من ذلك، "ليس لدينا دليل على أن يمتد عمر هذا الضعف." نشك كثير من الناس - وهذا يترك أصحاب النظام في وضع غير مريح من عدم معرفة ما، إن وجدت، قد حدثت تنازلات.

السماح للتكهنات حول ما إذا كانت وكالة الأمن القومي في البدء على هذا ...

أنا المستهلك - ماذا يمكنني أن أفعل؟

ذلك يعتمد. Shellshock يؤثر على أجهزة ماكينتوش حتى إذا كنت تقوم بتشغيل OS X، في هذه المرحلة التي يبدو أن خطر الذي من جهة هو سيء بسبب انتشار OS X ولكن من ناحية أخرى سيكون بسهولة (ونأمل بسرعة) بسبب علاجها إلى آلية التحديث جدا مجربة (أي أبل يمكن أن تدفع عن بعد التحديثات إلى الجهاز).

إذا كنت على ماك، يتم اختبار بسهولة لخطر كما هو موضح في هذه الإجابة المكدس تبادل :

انها تجربة سهلة، على الرغم من أنني أشك للمستخدم العادي ماك سوف تشعر بالراحة خطوة من خلال الإصلاح المقترح الذي ينطوي على اعادة تجميع باش.

القلق الأكبر هو الأجهزة مع عدم وجود مسار التصحيح السهل، على سبيل المثال جهاز التوجيه الخاص بك. باختصار من التدقيق في موقع الشركة المصنعة للتحديث البرامج الثابتة، وهذه ستكون مهمة شاقة حقا للقضاء. في كثير من الأحيان أجهزة التوجيه التي يقدمها مزودي خدمات الإنترنت وتخوض أسفل بحيث أن المستهلكين لا تتغير عشوائيا إما التكوين أو الثابتة وليس هناك دائما مسار الترقية عن بعد التي يمكن أن تؤدي أيضا. مع أن الجمع بين مجموعة واسعة من الأجهزة والأعمار الموجودة هناك وهذا يمكن أن يكون صعبا للغاية. بالطبع انها أيضا ليست الشيء المستهلك العادي الخاص بك هو الذهاب لتكون مريحة القيام أنفسهم سواء.

وباختصار، فإن المشورة للمستهلكين هي هذه: مشاهدة لتحديثات الأمان، لا سيما على OS X. أيضا إبقاء العين على أي نصيحة قد تحصل من مزودي خدمة الإنترنت الخاصة بك أو غيرها من الأجهزة التي تعمل لديك جزءا لا يتجزأ من البرنامج. هل توخي الحذر من رسائل البريد الإلكتروني طلب معلومات أو تعليمات لك لتشغيل البرامج - وغالبا ما يتبع مثل هذه الأحداث من قبل الهجمات التي استفادة من مخاوف المستهلكين التصيد. الخدع لديها في الوقت الحاضر الناس وضع أجهزة iPhone الخاصة بهم في الميكروويف لذلك لا أعتقد للحظة أنهم لن تشغيل عشوائي قطعة من البرمجيات أرسلت لهم عبر البريد الإلكتروني بأنه "الإصلاح" لShellshock!

ملخص

في جميع الاحتمالات، ونحن لم نبدأ حتى في سبر أغوار اتساع هذه الثغرة الأمنية. بالطبع هناك الكثير من المقارنات التي تبذل لHeartbleed وهناك عدد من الأشياء التي تعلمناها من هذه الممارسة. واحد هو أن الأمر استغرق قليلا من الوقت لتغرق في وأدركنا إلى أي مدى كنا تعتمد على بينسل. والآخر هو أن لديها ذيل طويل جدا - بعد شهور من عرضه لا يزال هناك مئات الآلاف من المضيفين المعروفة ترك الضعفاء .

ولكن في اتجاه واحد، مقارنة Heartbleed ليست عادلة - وهذا هو المحتمل أسوأ بكثير. Heartbleed يسمح الوصول عن بعد إلى كمية صغيرة من البيانات في الذاكرة من الآلات المتضررة. Shellshock هو تمكين حقن التعليمات البرمجية عن بعد من الأوامر التعسفية قبل المصادقة التي من المحتملالآن أكثر إلحاحا. وفي هذا الصدد، أود أن أتفق مع روبرت:

انها جدا، الأيام الأولى بعد - فقط نصف يوم لأنها ضربت موجات الأثير لأول مرة في وقت كتابة هذا التقرير - وأظن أنه حتى الآن نحن فقط خدش سطح ما لم يأت بعد.

0 التعليقات

0 التعليقات